Tor – Navigazione Anonima

Siete preoccupati della vostra privacy online o di come un hacker possa conoscere le vostre abitudini di navigazione? Ci sono poi situazioni in cui parlare o scrivere liberamente, possono mettere a rischio la vita stessa; pensiamo ad esempio a giornalisti o attivisti che vivono in paesi dittatoriali o con gravi limitazioni alla libertà di espressione, devono poter comunicare in modo sicuro ed anonimo.

Esistono sistemi per ostacolare in modo efficiente i tentativi di controllo effettuati attraverso Internet, uno di questi è proprio Tor o meglio The Onion Routing Network

Vedremo nel corso dell’articolo di cosa si tratta e come funziona la rete Tor, tralasceremo le questioni più tecniche semplificandone il funzionamento per permetterne una più semplice comprensione. Sul sito torproject.org se vi interessa potrete trovare tutti i dettagli tecnici di funzionamento e spiegazioni più approfondite.

Cos’è Tor

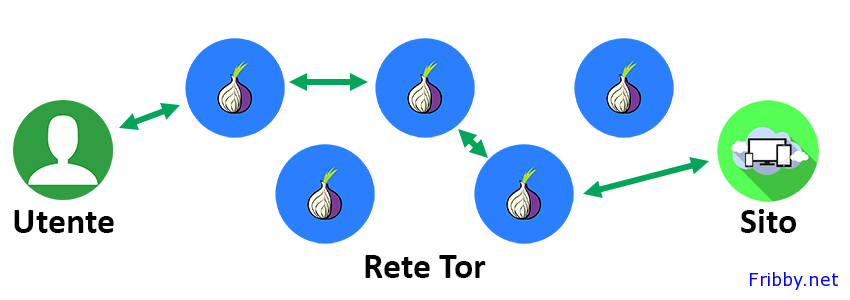

Semplificando molto, Tor è un insieme di server connessi tra loro in modo cifrato, che scambiano dati uno con l’altro, permettendo la condivisione tra un client (ad esempio un utente che si vuole collegare ad un sito) ed un sito esterno alla rete Tor od interno ad esso.

E possibile collegarsi a questa rete e rendere la navigazione la propria anonima

Come funziona Tor

Per vedere più nel dettaglio il funzionamento di Tor dobbiamo capire il funzionamento di Internet, come cioè ci si collega ad un sito e come invece ci si collega allo stesso sito utilizzando Tor.

Come funziona una classica connessione internet

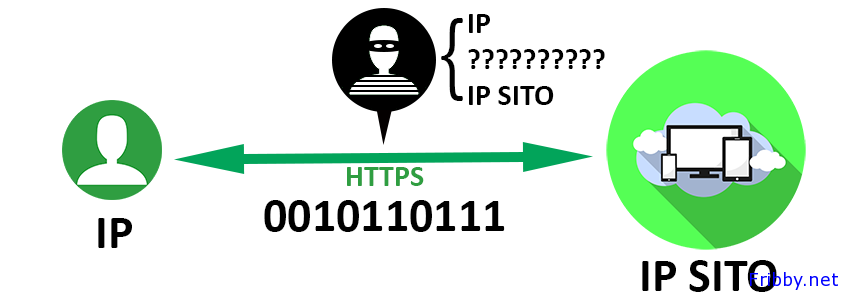

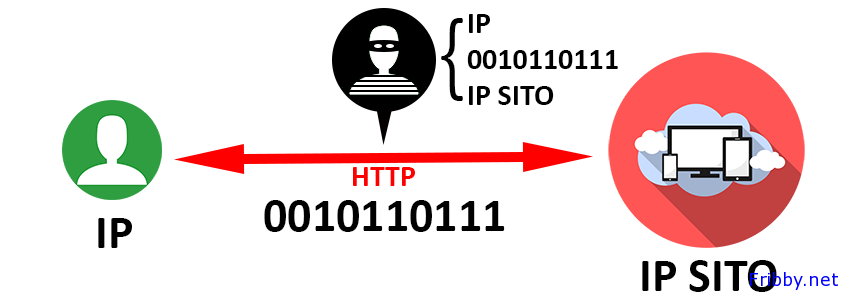

Un utente vuole collegarsi ad un determinato sito, si collega ad esso direttamente (tranne che in casi particolari) e scambia le informazioni.

Quali dati potrebbero essere letti da un aggressore?

Se si utilizza il protocollo HTTPS i dati che transitano sono cifrati, un eventuale aggressore potrebbe unicamente conoscere l’IP dell’utente e il sito a cui si collega, ma non i dati che transitano, quindi viene garantita un buon livello di privacy.

Se invece la connessione non è cifrata (protocollo HTTP) un hacker, un governo o un servizio di spionaggio potrebbe conoscere l’IP dell’utente, l’IP del sito a cui ci si collega e tutti i dati scambiati, in questo caso la pricacy sarebbe nulla.

Come funziona una connessione tramite Tor

Prendiamo lo stesso utente che voglia collegarsi al medesimo sito web. In questo caso la connessione passa attraverso almeno a 3 server Tor, scelti in modo casuale, prima di raggiungere il sito desiderato, inoltre tutti i dati scambiati all’interno della rete Tor sono automaticamente cifrati.

Quali dati potrebbero essere letti da un aggressore?

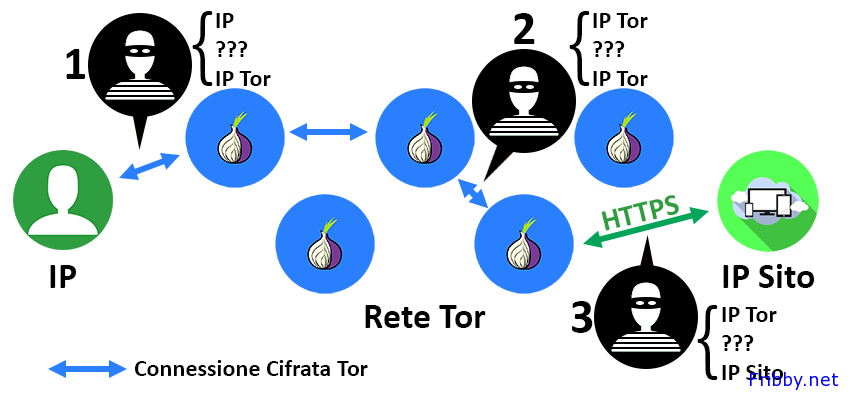

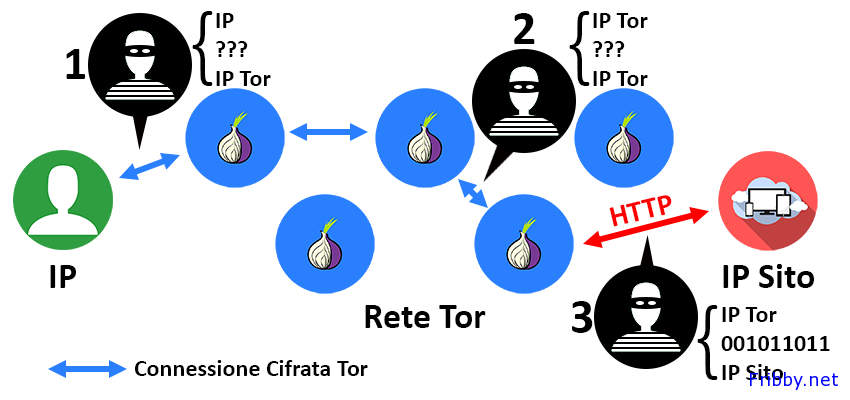

Vediamo i 2 casi a seconda della connessione (HTTP o HTTPS) e il luogo in cui l’aggressore sferra l’attacco:

Connessione HTTPS: tutti i dati sono cifrati sin dalla partenza. Un hacker che si trovasse nella tratta 1 conoscerebbe il vostro IP e quello del primo server Tor (saprebbe unicamente che utilizzate Tor) ma assolutamente nulla sui dati che transitano; nella tratta 2 invece vedrebbe unicamente traffico cifrato e conoscerebbe gli IP dei server Tor, ma non chi li sta utilizzando e perché; infine nella tratta 3 conoscerebbe l’IP dell’ultimo server Tor di uscita e l’IP del sito ma non i dati in transito e chi li sta scambiando.

Questo è il caso di massima privacy, in cui risulta praticamente impossibile risalire ai dati scambiati e chi li sta scambiando.

Connessione HTTP: i dati sono cifrati unicamente all’interno della rete Tor. Un hacker che si trovasse nella tratta 1 conoscerebbe il vostro IP e quello del primo server Tor (saprebbe unicamente che utilizzate Tor ma non come viene usato), ma assolutamente nulla sui dati che transitano (perché la connessione a Tor è già cifrata); nella tratta 2 come nel caso precedente non potrebbe conoscere nulla di chi sta scambiando quei dati, mentre questa volta per la tratta 3 ci sarebbe una grossa differenza: l’hacker potrebbe leggere tutti i dati in uscita da Tor e diretti al sito Web, certo, non conoscerebbe il vero IP dell’utente che sta scambiando queste informazioni, ma se sono presenti dati personali, nomi, indirizzi, etc sarebbe davvero semplice per lui conoscere la vera identità dell’utente.

In questo caso la privacy è garantita unicamente prima dell’uscita dalla rete Tor, le comunicazioni verso il sito web non cifrato sono infatti facilmente recuperabili.

In realtà l’utilizzo di Tor anche nelle normali connessioni HTTP risulterebbe utile ai fini della privacy: un aggressore dovrebbe intercettare proprio i dati in uscita dall’ultimo nodo Tor e diretti al sito Web

Il proprio operatore Telefonico (trovandosi nella prima tratta) sarebbe completamente all’oscuro dei vostri dati personali, così come qualcuno che cercasse di spiarvi attraverso la rete WiFi.

La Privacy è Garantita al 100%?

Come avete visto nel capitolo precedente il massimo della privacy è garantita unicamente utilizzando connessioni HTTPS, mentre con le normali HTTP i dati personali possono essere ancora consultati, ma anche se non direttamente, è possibile risalire all’utente che li sta scambiando.

Quindi evitare di divulgare informazioni personali è l’unico sistema che garantisce un maggiore livello di privacy.

Un’altra criticità della rete Tor è la seguente: il primo nodo conosce il vostro IP, mentre l’ultimo quello del sito di destinazione; se molti nodi fossero nelle mani dello stesso gruppo di persone con intenzioni poco amichevoli, tutta la catena di sicurezza creata da Tor potrebbe venire a mancare e quindi l’anonimato risulterebbe compromesso.

Proprio a settembre 2024 è stato rivelato un attacco che sfrutta questa debolezza: le forze di polizia della Germania avevano creato numerosi nodi controllati direttamente ed analizzando il traffico è stato possibile de-anomizzare alcuni utenti, confrontando il tempo ed i dati scambiati tra i diversi nodi. Il progetto Tor per ostacolare queste pratiche ha rilasciato un aggiornamento in cui viene generato traffico casuale in modo rendere quasi imposibile riuscire a collegare il traffico degli utenti.

Gli Hidden Services

All’interno della rete Tor i diversi nodi ed i siti web non sono irraggiungibili dai tradizionali browser perché non si basano sui nomi (ad esempio google.it) o indirizzi IP (ad esempio 192.168.1.1), ma sugli Hidden Service, stringhe alfanumeriche casuali di caratteri che terminano con .onion

Ad esempio facebookwkhpilnemxj7asaniu7vnjjbiltxjqhye3mhbshg7kx5tfyd.onion è il sito web di Facebook raggiungibile all’interno della rete Tor.

E’ possibile raggiungere un sito .onion unicamente utilizzando Tor, se provate a collegarvi tramite il vostro browser, un errore vi avviserà che non è possibile collegarsi a quel sito.

Grazie agli Hidden Service è possibile creare siti web, forum, ma anche usare programmi di messaggistica che funzionano unicamente utilizzando la rete Tor.

Tor è legale?

Tor è unicamente un servizio, risulta quindi perfettamente legale in Italia ed in quasi tutti i paesi mondiali, tranne in alcuni stati in cui viene bloccato e censurato perché non permette di essere controllato.

Spesso Tor viene però utilizzato come sinonimo di attività illegali, certo è presente l’illegalità, così come però è presente su Internet o nel mondo reale.

Tor è nato solamente nel 2002, ma la criminalità informatica è sempre esistita, quindi pensare che questa esista grazie a Tor è una esagerazione priva di fondamento.

Gli hacker professionisti, o in generale la malavita, hanno centinaia di modi per restare nell’ombra e garantirsi un anonimato addirittura superiore a quello che può offrire Tor (come abbiamo visto esistono diverse criticità). Il progetto Tor è nato invece proprio per le persone che per mancanza di competenze tecniche o di capitali da poter spendere desiderano una privacy maggiore rispetto a quello che le normali connessioni ad internet possono fornire.

Considerazioni Finali

I servizi che si basano su Tor permettono una navigazione anonima, ma come rovescio della medaglia, soffrono di velocità piuttosto ridotta, non utilizzerete tutta la banda a vostra disposizione ma solo una piccola parte di essa: questo perché la rete Tor è condivisa con centinaia di migliaia di persone in tutto il mondo e la maggior parte dei nodi è mantenuta da volontari o tramite donazioni.

Potete vedere un video in inglese con una panoramica su cosa offre e perché può essere utile usare Tor qui:

Nelle prossime settimane ci occuperemo di alcuni servizi che utilizzano la rete Tor per il loro funzionamento, come browser e servizi di messaggistica.

Se avete domande su qualcosa di cui abbia magari trattato superficialmente o per chiarire meglio un passaggio, potete lasciare un commento, sarò ben felice di rispondere.